Questa pagina è sicura.

La tua sicurezza

è

il nostro lavoro.

Il mercato delle vendite online del dark web

- Virus e malware ancora sconosciuti, venduti e utilizzati come campo minato nello stesso dark web.

- pornografia, pedofilia e altro materiale non legale

- carte di credito clonate, utilizzate in seguito per effettuare altri crimini.

- Account e Password : trafugati nei normali siti internet tramite i più svariati sistemi di hackeraggio.

- Vendita armi: vendute o barattate tra gruppi di terroristi/paramilitari;

- droga, anch’essa venduta al dettaglio e pagata online naturalmente non rintracciabile;

- database

- documenti falsi di qualità, per creare certificazioni false.

- servizi su commissione, questo è il servizio più antico disponibile nel dark web, dietro questi servizi ci sono organizzazioni dedite ad ogni tipo di affare illegale che possiate immaginare, da quello più moderno dedicato all’hackeraggio per informazioni riservate fino ad arrivare alla commissione per pestaggi e omicidi (quest’ultimo in realtà mai provato).

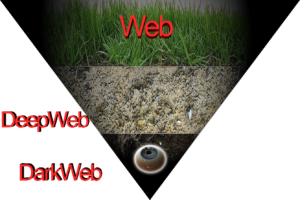

Cosa è il Dark Web

Con il termine Dark Web si tende ad identificare quella parte di internet normalmente a noi sconosciuta. E’ una porzione di Internet che contiene tutto ciò che è illegale nel web. In esso avvengono i più impensabili crimini esistenti nel mondo informatico. In esso, per esempio, troviamo i siti di pedofilia, la vendita di pacchetti completi di utenti e password e chi sa quante altre informazioni sensibili trafugate nei più svariati siti web di normale utilizzo. Accedere al Dark Web non è certamente una cosa semplice, l’utente deve seguire alcune linee guida che spesso cambiano, questo per continuare a rendere l’accesso difficoltoso e riservato agli “addetti al Lavoro”. Navigare nel Dark Web non è certamente reato, anche se sconsigliabile, si corrono rischi come quello di essere infettati da qualche malware o trovarsi la polizia postale nella propria casa. Navigare nel Dark Web corrisponde all’incirca al frequentare delle zone malfrequentate di una città.

Come Arrivano i Dati

nel dark web

Ogni giorno hacker di tutto il mondo violano database più o meno vulnerabili, dove sono presenti i dati sensibili degli utenti, per poi rivenderli nel Dark Web. Questi dati poi potranno servire alle più svariate attività criminali che utilizzano Internet. Tra tutte le attività criminali, le più diffuse da noi sono la clonazione di carte di credito e il furto di identità (per altro legate tra di loro). Quindi per non incorrere in queste problematiche siate scrupolosi nel gestire i vostri dati esposti in internet con le regole basi sulla sicurezza riguardanti in primo luogo l’utilizzo delle password. Una volta che i tuoi dati sono nel dark web oramai non vi è più nulla che tu possa fare se non prevenire che la situazione in futuro degeneri. (anche qui basta seguire le migliaia di linee guida presenti nel web).

Sapere se i miei dati sono stati violati.

Come accennavamo prima il dark web è una struttura, se così la si può definire, molto ben organizzata e dove sono presenti anche le più grandi potenze del mondo che producono e sviluppano software in particolar modo le case produttrici di software antivirus. Queste ultime mettono a disposizione un’interfaccia che permette a noi altri di inserire i nostri dati sensibili per verificare tramite la ricerca all’interno di un database se i nostri dati sono stati violati. Naturalmente a tutto ciò, si presume, che venga reso pubblico esclusivamente dopo che il trafugatore abbia fruito dei benefici del possesso di tali informazioni, altrimenti il valore delle “informazioni” sarebbe di seconda mano.

Come difendersi

Quando il proprio utente è stato violato, le cose da fare sono non sono tantissime, sono essenziali, oltre che strategiche, le linee guida sulla sicurezza comunemente descritte in molti siti.

Il fulcro di tutto, cioè l’accesso da proteggere in modo più sicuro possibile è l’indirizzo di posta elettronica usato comunemente per accessi quali banche, carte di credito, verifiche di identità e tutti quegli accessi che in qualche modo in internet vi rappresentano e o contengono dati che se modificati o divulgati possono cambiare i vostri sistemi di sicurezza o di accesso.

Se volete in qualche modo rendere la cosa sbrigativa e particolarmente efficace usate la doppia autenticazione, in questo modo rendete sicuramente più efficace la protezione dei vostri account.

Tenete sempre presente una cosa, una volta connessi ad internet nessun hackeraggio dei vostri dati/sistemi sarà impossibile ma più aumentate le sicurezze, più rendete difficoltoso e oneroso il lavoro dell’Hacker. Quindi le linee guida possono essere dettate da un minimo di buon senso e conoscenza informatica. I punti deboli di un attacco sono principalmente due:

- Divulgazione dei vostri dati (es. email di accesso)

- Password per gli/l’accesso

Fulcro-Punto di Paretenza

di un attacco Hacker

Andiamo ad analizzare in particolare quello che dicevamo essere il fulcro o di partenza di un attacco informatico, cioè l’indirizzo email

Sul primo punto, purtroppo, possiamo fare relativamente poco se non utilizzare un semplice metodo che in pochi utilizzano ma estremamente arguto e mateticamente efficace: avere due indirizzi email separati e diversi in tutto tra di loro in comune esclusivamente il cellulare. Mi spiego meglio, avere due indirizzi email diversi a seconda dell’utilizzo che se ne deve fare. In particolar modo le registrazioni ai siti o servizi è bene separarle in due gruppi, un gruppo andrà a contenere tutti i siti “comuni” il secondo gruppo al quale daremo il nome di “gruppo sensibile” conterrà l’accesso per tutti i siti istituzionali, quali banche, carte di credito prepagate e non, agenzie delle entrate, salute etc. La suddivisione tra gli accessi con le due diverse email è consigliabile effettuarla in primo luogo in base al livello di sicurezza che applicano i suddetti siti, come seconda, ma non trascurabile, scelta in base al contenuto. Altro fattore da non trascurare è il provider su cui creare le proprie email, anche qui esistono diverse scelte che spesso non vengono fatte in base alla qualità ma con altri criteri che non hanno nulla a che fare con la sicurezza. Se si parla di provider sicuri sotto ogni punto di vista le possibilità di scelta si riducono di parecchio. Essenzialmente vi sono due o tre provider tra cui scegliere, per omogeneità io consiglierei di appoggiarsi a Google se si possiede un telefono Android (non IPHONE) o in altra scelta a Microsoft che ambedue hanno sensibilità adeguata sull’argomento sicurezza, in quanto essenzialmente le loro attività sono basate sull’informatica. Ma Questo è un altro discorso

Il secondo punto riguarda le password di accesso al vostro account di posta. Ci sono diverse linee guida da seguire più o meno scrupolosamente maggiori sono i punti che rispecchiano la vostra password minore è la possibilità che essa venga scoperta e utilizzata.

Linee guida per la sicurezza

delle

password.

- Deve essere abbastanza lunga non inferiore a 8/10 caratteri.

- Usare minuscole e maiuscole caratteri speciali e numeri.

- Non usare mai la stessa password usata per altri accessi

- Salvarle in posto sicuro ed in modo sicuro, se salvate sul computer o sistemi informatici fate in modo che siano criptate.

- Se possibile non usate parole di senso compiuto

- Cambiatela ogni tanto (ogni sei mesi può essere un giusto compromesso) e importante non riutilizzate mai la stessa

- Se è possibile ricorrete alla doppia autenticazione con questo metodo riducete in modo esponenziale e prossimo allo zero la possibilità che vi venga trafugato un accesso.

Le sicurezze da tenere sono poi suddivise in sette punti non è così difficile rendere la vita impossibile agli hacker e al momento della vostra decisione tenete a mente questo: “E’ inutile chiudere la stalla quando i buoi sono già fuggiti”. Queste sono le opzioni base per eseguire un accesso sicuro applicate queste sette regole non avrete nessuna responsabilità sull’eventuale furto di identità o altri reati informatici commessi nei vostri confronti. Ricordate di custodire le password in modo sicuro. Ma questo è un altro discorso.

Enrico D.